瑞星EDR还原APT37组织对中韩食品行业攻击过程

- +1 你赞过了

【天极网IT新闻频道】近日,瑞星威胁情报平台捕获到一起疑似针对中韩两国食品行业的APT攻击事件。通过分析发现攻击者为APT37组织,该组织使用名为韩语、内容为中文的设备清单作为诱饵,通过钓鱼邮件向涉及到面包生产线的食品行业发送恶意文件,企图远程控制系统并窃取企业数据。

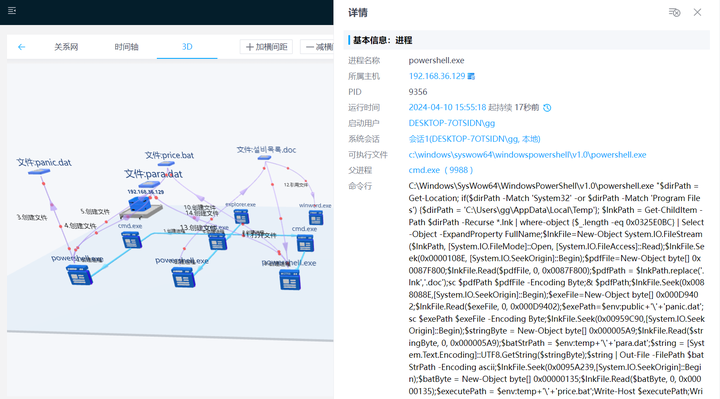

目前,瑞星终端威胁检测与响应系统(EDR)已记录并可视化地还原了整个攻击过程,广大用户可使用威胁调查功能,从任意节点和关键元素全方位了解每一步攻击进程,以此来提升防御APT攻击的能力。

图:瑞星EDR还原APT37组织的整个攻击流程

具有国家背景的攻击组织

APT37是一个至少从2012年就开始对目标进行网络攻击的威胁组织,该组织又被称为Konni、Group123、TEMP.Reaper等。APT37组织疑似来自朝鲜,具有国家背景,其目的主要是信息盗窃和间谍活动,目标包括中国、俄罗斯、印度、日本和韩国等,涉及的领域涵盖政府、航空航天、汽车、化工、金融、医疗保健、制造和运输等。

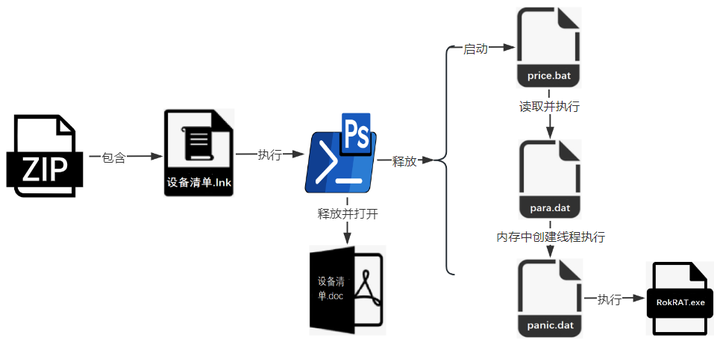

中韩语混合的诱饵文档

瑞星安全专家介绍,在此次攻击中,APT37组织会通过钓鱼邮件向受害者投递一个压缩包,该压缩包中包含一个名称为韩语的快捷方式,该快捷方式会指向恶意的PowerShell代码。此PowerShell代码不仅会释放多个文件,还会释放出一个关于设备清单的诱饵文档。

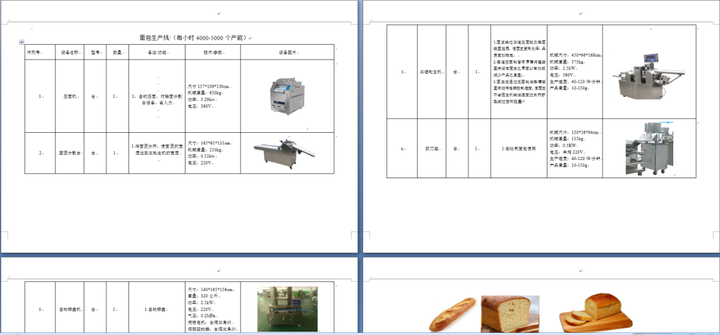

图:APT37组织在此次攻击活动中使用的诱饵文档

该诱饵文档虽然名称为“설비목록.doc”(设备清单),但点开文档后会发现,其内容为中文编写,详细列出了面包生产线中多个机械设备的参数信息。根据该诱饵文档的内容猜测,此次攻击的目标极有可能与中韩两国有关,且针对于面包生产线相关的食品行业。

图:攻击流程

常被攻击组织使用的远控木马

瑞星安全专家表示,诱饵文档只是为了迷惑受害者,与其同时释放出的bat和dat文件才是关键,攻击者可以利用这些文件在内存中隐秘地执行RokRAT远控木马,对受害者主机进行控制,窃取指定文件或信息,下发并执行其他恶意程序。

由于RokRAT木马是一种基于云的远程访问工具,能够借助dropbox、pCloud等云存储平台作为指挥和控制服务器,因此可以降低被杀毒软件检测到的风险,而常常被APT攻击组织所使用。

能够防御APT攻击的几种方法

鉴于APT37组织近期较为活跃,且目标已涉及到我国,因此瑞星安全专家提醒广大用户应加强防御,做到以下几点:

1. 不打开可疑文件。

不打开未知来源的可疑的文件和邮件,防止社会工程学和钓鱼攻击。

2. 部署EDR、NDR产品。

利用威胁情报追溯威胁行为轨迹,进行威胁行为分析,定位威胁源和目的,追溯攻击的手段和路径,从源头解决网络威胁,*大范围内发现被攻击的节点,以便更快响应和处理。

3. 安装有效的杀毒软件,拦截查杀恶意文档和恶意程序。

杀毒软件可拦截恶意文档和恶意程序,如果用户不小心下载了恶意文件,杀毒软件可拦截查杀,阻止病毒运行,保护用户的终端安全。

4. 及时修补系统补丁和重要软件的补丁。

许多恶意软件经常使用已知的系统漏洞、软件漏洞来进行传播,及时安装补丁将有效减少漏洞攻击带来的影响。

类型:广告最新资讯

热门视频

新品评测

X

X

微博认证登录

微博认证登录

QQ账号登录

QQ账号登录

微信账号登录

微信账号登录